تفعيل خاصية الحماية المكدسة في ويندوز 11

تُعد خاصية الحماية المكدسة (الحماية المكدسة المدعومة بالأجهزة في وضع النواة) ميزة أمنية جديدة في نظام التشغيل ويندوز 11 إصدار 22H2. أضافت مايكروسوفت هذه الميزة كجزء من تحديث لـ”Microsoft Defender” في أبريل 2023.

الهدف الرئيسي لهذه الخاصية هو حماية النظام من أنواع معينة من الهجمات التي تستهدف الذاكرة، وبالتحديد هجمات تجاوز سعة المخزن المؤقت في المكدس (Stack buffer overflow).

كيف تعمل الحماية المكدسة؟

لفهم كيفية عمل هذه الميزة، يجب أن نعرف كيف تتم الهجمات التي تحاول منعها:

- المكدس (Stack): هو جزء من الذاكرة يستخدم لتخزين استدعاءات الوظائف (function calls) والمتغيرات المحلية للبرنامج.

- المخزن المؤقت (Buffer): هو مساحة مؤقتة في الذاكرة.

- الهجوم: يحاول المهاجم إرسال بيانات أكبر من سعة المخزن المؤقت المخصص لها. هذا يؤدي إلى تجاوز سعة المخزن وكتابة البيانات الزائدة على أجزاء أخرى من الذاكرة، بما في ذلك عنوان العودة (Return Address) الخاص بالوظيفة.

- نتيجة الهجوم: بتغيير عنوان العودة، يمكن للمهاجم خداع البرنامج ليعود إلى تنفيذ شفرة خبيثة بدلاً من مساره الطبيعي، وهو ما يُعرف بهجوم البرمجة الموجهة بالعودة (Return-Oriented Programming – ROP).

هنا يأتي دور “Kernel-mode Hardware-enforced Stack Protection”، حيث تستخدم هذه الميزة تقنية خاصة تُسمى “المكدسات الظلية” (Shadow Stacks).

آلية عمل المكدسات الظلية (Shadow Stacks):

- نسخة احتياطية: عندما يتم استدعاء وظيفة ما في برنامج، يتم تخزين عنوان العودة في مكانين: في المكدس العادي وفي المكدس الظلي.

- المطابقة والتحقق: عند انتهاء الوظيفة ومحاولة العودة، تقوم الخاصية بالتحقق من أن عنوان العودة الموجود في المكدس العادي يطابق العنوان الموجود في المكدس الظلي.

- التنفيذ الآمن:

- إذا تطابقت العناوين: يُسمح للبرنامج بالعودة بشكل طبيعي.

- إذا لم تتطابق العناوين: يعتبر النظام أن هناك هجومًا محتملاً (مثل تجاوز سعة المخزن)، ويقوم بإنهاء العملية فورًا لمنع تنفيذ أي شفرة ضارة.

هذه التقنية تستخدم عتادًا خاصًا لحماية النظام من الثغرات، حتى لو كانت ثغرات غير معروفة (Zero-days).

المتطلبات الأساسية للتشغيل

لتشغيل هذه الميزة، يجب أن يكون جهازك مزودًا بـ:

- معالج حديث: هذه التقنية تتطلب معالجًا يدعم تقنية إنفاذ تدفق التحكم (Intel’s Control-Flow Enforcement Technology – CET)، مثل معالجات Intel Tiger Lake أو AMD Zen 3 والأحدث.

- المحاكاة الافتراضية مفعلة: يجب تفعيل خاصية المحاكاة الافتراضية للوحدة المركزية (CPU virtualization) من إعدادات BIOS أو UEFI للجهاز.

كيفية تفعيل “الحماية المكدسة المدعومة بالأجهزة”

عملية التفعيل سهلة نسبيًا:

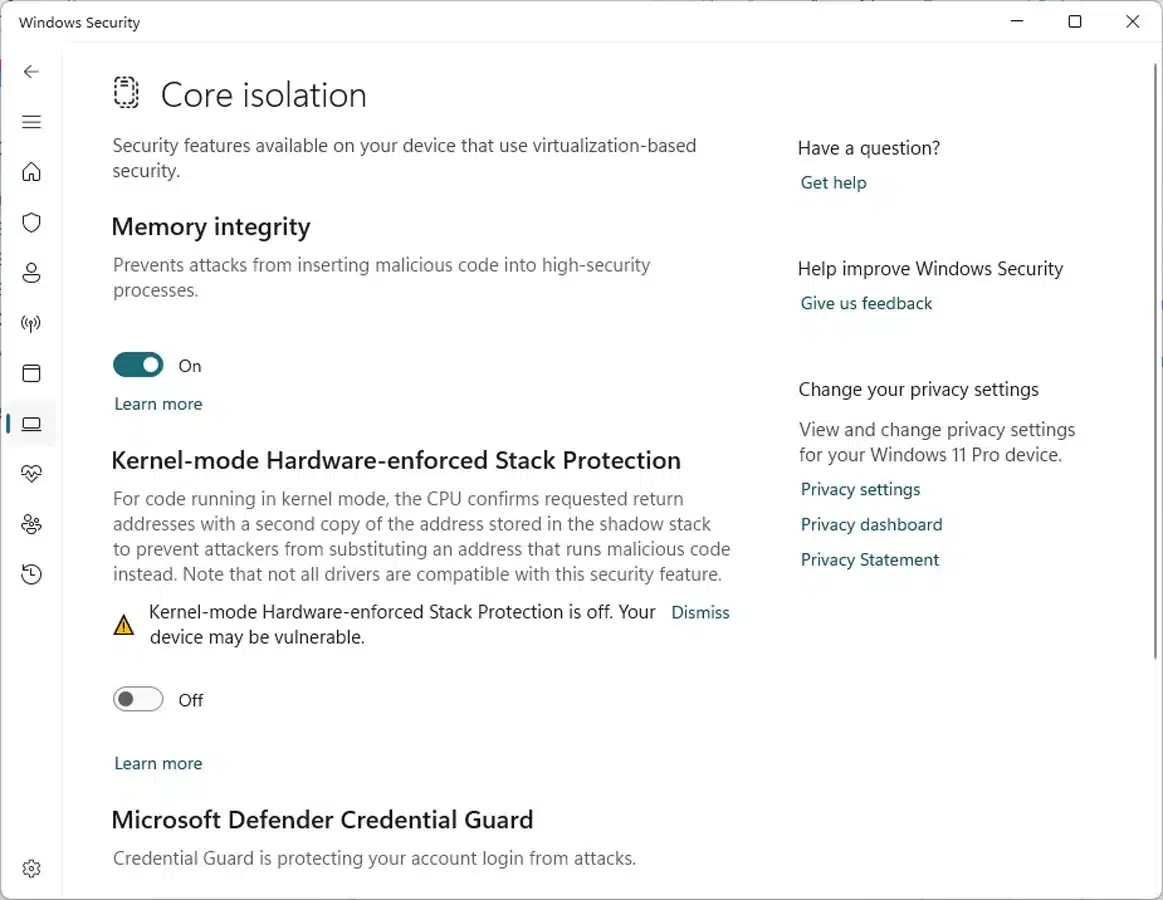

- افتح “أمان Windows”: انقر على زر “ابدأ” واكتب “أمان Windows” ثم افتح التطبيق.

- اذهب إلى “عزل النواة”: من القائمة الرئيسية، اختر “أمان الجهاز” ثم “تفاصيل عزل النواة” (Core isolation).

- تفعيل الخاصية: إذا كان جهازك يفي بالمتطلبات، ستجد خيار “Kernel-mode Hardware-enforced Stack Protection”. قم بتفعيله.

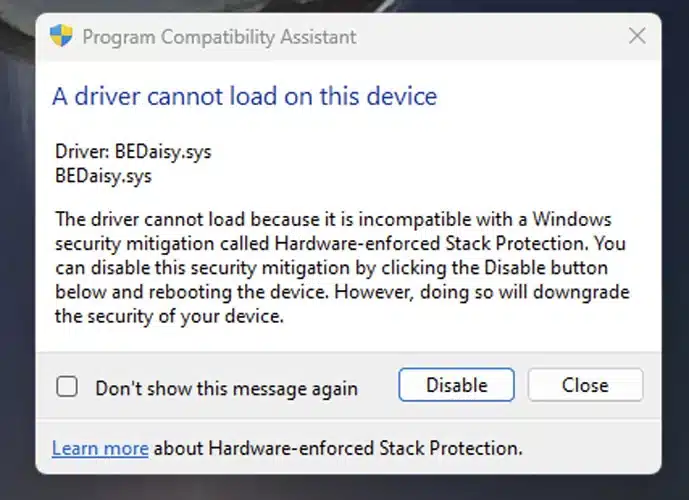

- فحص التعريفات: سيقوم النظام بالبحث عن أي تعريفات (drivers) قد تتعارض مع هذه الميزة.

- في حالة وجود تعارض: ستحتاج إلى تحديث هذه التعريفات إلى أحدث إصدار قبل أن تتمكن من تفعيل الخاصية.

- في حالة عدم وجود تعارض: سيطلب منك النظام إعادة تشغيل الجهاز لتطبيق التغييرات.

قد تسبب بعض السلوكيات غير المتوقعة

بعد تفعيل الميزة، قد تواجه بعض المشكلات مع برامج معينة، خصوصًا إذا كانت تعريفاتها (drivers) غير متوافقة. هذا قد يؤدي إلى:

- توقف البرنامج عن العمل أو عدم تشغيله من الأساس.

- إصدار رسالة خطأ تفيد بأن التعريف غير متوافق.

من البرامج التي يُعرف عنها أنها قد تتعارض مع هذه الميزة هي برامج الحماية من الغش (Anti-cheat) المستخدمة في الألعاب مثل PUBG, Valorant (Riot Vanguard), Destiny 2 وغيرها. ومع ذلك، من المتوقع أن يتم تحديث هذه البرامج في المستقبل لتتوافق مع ميزة الأمان الجديدة في ويندوز.

في الختام، تُعد ميزة Kernel-mode Hardware-enforced Stack Protection خطوة مهمة من مايكروسوفت لتعزيز الأمان في ويندوز 11. من خلال استخدام التقنيات المتقدمة في المعالجات الحديثة، توفر هذه الميزة طبقة حماية قوية ضد الهجمات التي تستهدف الذاكرة، مما يجعل النظام أكثر صلابة في مواجهة التهديدات الأمنية المعقدة. وعلى الرغم من أن تفعيلها قد يتطلب تحديث بعض التعريفات، إلا أن الفائدة الأمنية التي تقدمها تجعلها ميزة أساسية تستحق التفعيل لكل مستخدم يبحث عن أقصى درجات الأمان لجهازه.